Появился способ деанонимизировать пользователей Tor, используя DNS-трафик

Собравшись вместе в исследовательскую группу, учёные из шведского Королевского института, университета в Карлстаде и Принстонского университета смогли создать новый метод атак, который они назвали DefecTor, по заявлению создателей этого «монстра» он легко способен деанонимизировать пользователей луковичной сети, ну то есть нас с Вами.

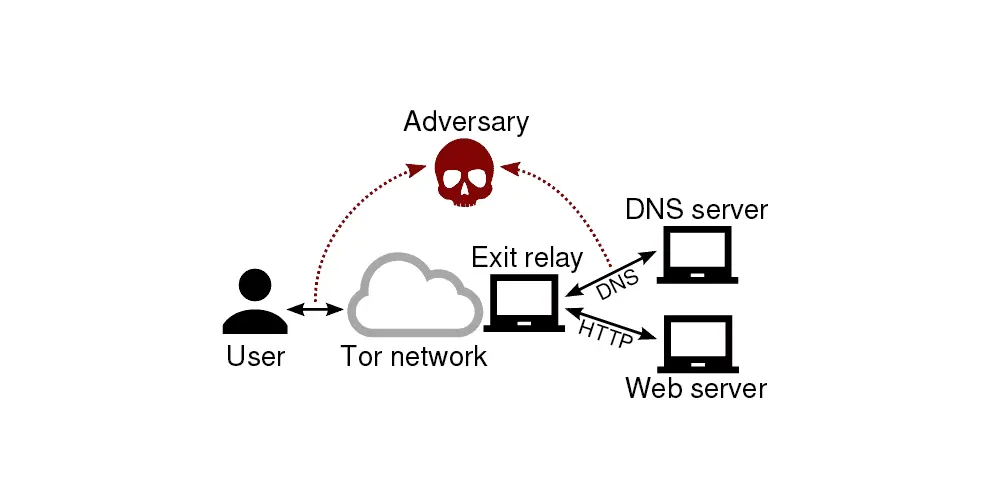

Как известно всё новое, это хорошо забытое старое, так и здесь, методика просто новая вариация на всем нам известную корреляционную атаку, которую изучали много раз и до этих самых «британских» учёных. Группа исследователей пишет, что подобные векторы атак всегда изучались в одну сторону и фокус был смещён только в зашифрованный трафик Tor-сети и HTTP-трафик, который, в свою очередь, всегда проходит в через выходные ноды. И всегда полностью игнорировалась другая важная часть исходящего трафика, DNS-заросы, а ведь именно они могут быть крайне полезны если применять корреляционные атаки, так утверждают учёные.

По мнению учёных, для того чтобы подобную атаку возможно было реализовать, наблюдающая сторона должна иметь невероятные глобальные возможности слежения трафика практически по всему миру, кроме Атландиты разумеется :). На данный момент DNS resolver’ы мамонта по кличке Google обрабатывают до 40% DNS-запросов исходящих из сети Tor. На данный момент Google абсолютно никак к этому не относится, им в принципе не инетресна возможность деанонимизации пользователей или саботирование Tor-трафика, но чисто теоритически подобное возможное. Подобные возможности есть у таких компаний, как OVH, OpenDNS, но до возможностей Google им очень и очень далеко.

Если опираться на данные исследования, мониторинг DNS, добавив к нему отслеживание пользователей, с помощью различных цифровых отпечатков, могут сделать корреляционную атаку крайне эффективной. Тщательное изучение этого вопроса показывает, что максимальный эффект атаки DefecTor будет достигнет на сайтах, которые не часто посещают Tor пользователи.

Учёные презентовали их разработку в рамках данного исследования, например, инструмент DNS Delegation Path Traceroute, который легко могут использовать для отслеживания всех путей делегирования для полных доменных имён, а после этого, если использовать UDP, вполно можно осуществить трассировку для всех DNS-серверов маршрута.

На данный момент DefecTor, по мнению исследователей, кстати и нашему, не может представлять реальную опасность для сети Tor, ведь по сути компании на подобии Google и так легко способны мониторить большую часть интернета. Но мы настоятельно рекомендуем, операторам Tor relay отказаться от использовывания публичных DNS резолверов, вроде тех, что как раз и представляют Google и OpenDns, вместо этого лучше обратиться к проверенным решениям, а ещё лучше поднять резолвер самостоятельно.

Если Вам интересен DefecTor, то Вы легко можете ознакомиться с ним на сайте исследователей. Так же там есть довольно инетресный отчёт, который просто рекомендуем к ознакомлению, он называется «Влияние DNS на аномность в Tor»? документ выложен в формате PDF.